מאז מתקפת הסייבר על חברת SolarWinds, החברה פועלת מסביב לשעון לתמיכה בלקוחותינו.

כפי ששיתפנו בעדכון האחרון שלנו, חברת SolarWinds פועלת עם מספר מומחים מובילים בתחום אבטחת הסייבר בכדי לחזק את מערכות SolarWinds , לשפר עוד יותר את תהליכי פיתוח המוצרים ולהתאים את הדרכים בהן אנו מספקים פתרונות חזקים, משתלמים ובטוחים ללקוחותינו.

חברת SolarWinds עובדת עם היועץ, DLA Piper, CrowdStrike, KPMG ומומחים אחרים נוספים בתעשייה בכדי לבצע את ניתוח הסיבות הבסיסיות למתקפת הסייבר. כחלק מניתוח זה, SolarWinds בוחנת כיצד הוכנס הקוד הזדוני של SUNBURST לתוכנת הפלטפורמה של אוריון ולאחר שהוכנס, כיצד פעל הקוד ונותר בלתי מזוהה.

SolarWinds מספקת עדכון לגבי החקירה עד כה ופיתוח חשוב שלדעתנו מקרב אותנו להבנת האופן בו התקיפה החמורה הזו בוצעה. "אנו מאמינים שמצאנו את מקור הכנסת הקוד הזדוני, המתוחכם והחדשני ביותר בו השתמשו ההאקרים" כדי להכניס את הקוד הזדוני SUNBURST לפלטפורמת Orion.

אנו מודעים לכך שפיתוח התוכנה המשמש את SolarWinds נפוץ בכל תעשיית התוכנה, ולכן אנו מאמינים כי שיתוף מידע זה באופן גלוי יעזור לתעשייה לשמור מפני התקפות דומות בעתיד וליצור סביבות בטוחות יותר עבור הלקוחות.

הביטחון של הלקוחות שלנו והמחויבות שלנו לשקיפות ממשיכים להנחות אותנו בעבודתנו בתחומים אלה.

תוכנות זדוניות, מתוחכמות ומורכבות שנועדו לעקוף מנגנוני איתור איומים

ידוע לנו שאנו מתמודדים כיום עם תוכנות זדוניות מתוחכמות ומורכבות במיוחד המיועדות לעקוף מנגנוני איתור איומים, וכפי שאנו ומומחי התעשייה ציינו בעבר, נראה כי מתקפת SUNBURST היא אחת מתקפות הסייבר המורכבות והמתוחכמות בהיסטוריה.

ממשלת ארה"ב ומומחים רבים במגזר הפרטי הצהירו כי הם מאמינים שמדינת לאום זרה ערכה פעולה חודרנית זו כחלק מהתקפה נרחבת נגד תשתיות הסייבר של אמריקה. עד היום חקירת SolarWinds לא אימתו באופן חד משמעי את זהות המבצעים.

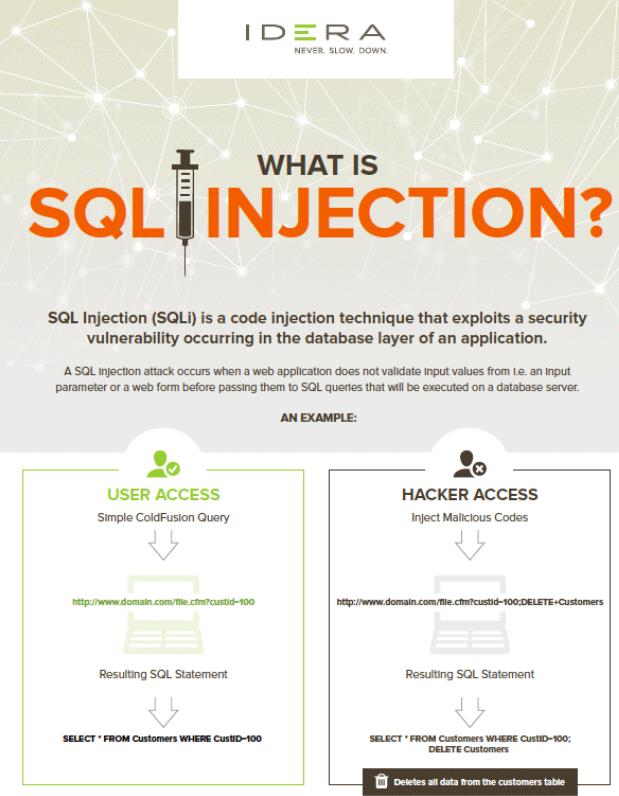

הניתוח מעלה כי על ידי ניהול הפלישה באמצעות מספר שרתים שבסיסם בארצות הברית וחיקוי תעבורת רשת לגיטימית, התוקפים הצליחו לעקוף טכניקות לאיתור איומים המופעלות על ידי SolarWinds ,חברות פרטיות אחרות והממשלה הפדרלית ונראה שהקוד הזדוני SUNBURST עצמו נועד לספק לעבריינים דרך להיכנס לסביבת ה- IT של הלקוח. אם היו מנוצלים, היה על המבצעים להימנע מחומות אש ובקרות אבטחה אחרות בסביבת הלקוח. KPMG

CloudStrikeיחד עם הצוות האמון על הנושא ב-SolarWinds, הצליחו לאתר את מקור החדרת הקוד הזדוני. SolarWinds ביצעה מעקב לאחור על הקוד האחראי להתקפה, מה שאפשר לנו ללמוד עוד על הכלי שפותח ונפרס בסביבת הליבה של המוצר.

קוד מתוחכם וחדשני זה נועד להזרים את הקוד הזדוני של SUNBURST לפלטפורמתSolarWinds Orion מבלי לעורר את החשד של צוותי פיתוח התוכנה.

אנו ממליצים לכולם לבקר בפוסט בבלוג הזה, שחובר על ידי צוות ,CrowdStrikeהמספק פרטים נוספים על ממצאים אלה והיבטים טכניים אחרים של התקפה זו, ומכיל מידע רב ערך שנועד לעזור לתעשייה להבין טוב יותר מתקפות מסוג זה.

כפי שפרסמנו בפוסט הקודם שלנו, אנו מקווים כי אירוע זה יביא לרמה חדשה של שיתוף פעולה ושיתוף מידע בתעשיית הטכנולוגיה כדי לטפל ולמנוע התקפות דומות בעתיד. החשש שלנו הוא שכרגע תהליכים דומים עשויים להתקיים בסביבות פיתוח תוכנה בחברות אחרות ברחבי העולם.

החומרה והמורכבות של מתקפה זו לימדו אותנו כי מאבק יעיל יותר בהתקפות דומות בעתיד ידרוש גישה ענפה כמו גם שותפויות ציבוריות-פרטיות הממנפות את הכישורים, התובנה, הידע והמשאבים של כל המרכיבים.

אנו רוצים להיות חלק מהפתרון הזה, ולכן אנו משתפים מידע זה עם הקהילה הרחבה יותר ונמשיך לחלוק את ההתקדמות כאשר אנו מטמיעים מידע זה הלכה למעשה במוצרים שלנו.

אנו (SolarWinds) עובדים באופן פעיל עם רשויות החוק, קהילת המודיעין, ממשלות ועמיתים בתעשייה בחקירות שלנו ושלהם.

מסקנות החקירה שלנו עד כה

כפי שפרסמנו לאחרונה, SolarWinds שיתפה את כל ספריות הקוד הקנייניות שלדעתנו הושפעו מ- SUNBURST בכדי לתת לאנשי מקצוע בתחום האבטחה את המידע הדרוש להם במחקר שלהם.

- ציר הזמן הנוכחי לאירוע זה מתחיל בספטמבר 2019, אז התרחשה הפעילות החשודה המוקדמת ביותר במערכות הפנימיות שלנו שזוהו על ידי צוותי הפלילים שלנו במהלך חקירותיהם הנוכחיות.

- נראה כי הגרסה שלאחר מכן, באוקטובר 2019, פלטפורמת Orion הכילה שינויים שנועדו לבדוק את יכולתם של העבריינים להכניס קוד לבניין הקוד שלנו.

- גרסה מעודכנת של מקור הזרקת הקוד הזדוני שהכניסה את הקוד הזדוני SUNBURST למהדורות פלטפורמת Orion שוחררה ללקוחות החל מה -20 בפברואר 2020.

- העבריינים חמקו מתוכנות איתור הפגיעויות והאיומים, והסירו את הקוד הזדוני SUNBURST מסביבתינו ביוני 2020.

במהלך אותה תקופה, ועד היום, SolarWinds חקרה פגיעות שונות בפלטפורמת Orion שלה. תהליך חקר זה יזם את התהליך של תיקון פגיעויות, תהליך קבוע שנמשך גם היום.

עם זאת, עד דצמבר 2020, החברה לא זיהתה נקודות תורפה כאלו שאנו מכירים כיום בשם SUNBURST.

- ב- 12 בדצמבר 2020 התבשרנו על מתקפת הסייבר ועברנו במהירות להודיע ולהגן על לקוחותינו ולחקור את התקיפה בשיתוף פעולה עם רשויות החוק, המודיעין והממשלות.

כחלק מהמאמצים המתמשכים שלנו להגן על לקוחותינו ולחקור את התקפת SUNBURST, אנו סוקרים פניות לקוחות היסטוריות ועדכניות שעשויות לתרום להבנה טובה יותר של ההתקפה. נכון להיום, זיהינו שתי תקריות קודמות של תמיכת לקוחות במהלך ציר הזמן שהוזכר לעיל, ובדיעבד אנו מאמינים שקשורות ל- SUNBURST.

בדקנו את הראשון בשיתוף עם הלקוחות שלנו ושתי חברות אבטחה צד שלישי.

באותה תקופה לא קבענו את שורש הפעילות החשודה ולא זיהינו את הימצאות הקוד הזדוני SUNBURST בתוכנת פלטפורמת אוריון שלנו. האירוע השני התרחש בנובמבר, ובאופן דומה לא זיהינו את נוכחותו של הקוד הזדוני SUNBURST.

אנו עדיין חוקרים אירועים אלה ומשתפים מידע הקשור אליהם עם רשויות החוק כדי לתמוך במאמצי החקירה. אנו נמשיך בחקירות שלנו בכדי לסייע להבטיח שמוצרינו והמערכות הפנימיות שלנו מאובטחות וכדי לספק מידע שאנו מקווים שיוביל לזיהוי העבריינים ולמניעת התקפות מסוג זה בעתיד.

אנו מתכננים להמשיך ולשתף את הממצאים הרחבים שלנו עם התעשייה כולה בתקווה שכולם יוכלו להגן על עצמם טוב יותר .

מוזמנים ליצור עימנו קשר בכל שאלה שהיא בטלפון 1800-800-644 או במייל [email protected]

.png)

.png)

-min.jpg)

.jpg)

mVXK.jpg)

.jpg)

.jpg)

.png)

.jpg)

.jpg)

.png)

.png)

.jpg)

.jpg)

.png)

.png)

.png)

.png)

.jpg)

.jpg)