זו הייתה אחת מתקפות הסייבר ההרסניות והקטלניות שידענו בעשור האחרון. המהירות בה התפשטה המתקפה, ההרס שהיא זרעה, האימפקט העולמי שלה – כולם היו חסרי תקדים. אנחנו מדברים על מתקפת תוכנת הכופר WannaCry, שהחלה ב-12 במאי 2017, פגעה ביותר מ-230 אלף מחשבים, ב-150 מדינות, וגרמה להצפנה של מידע על גבי מחשבים או שרתים איתם היא באה במגע.

הערכות הנזק הכספי של המתקפה נעות על היקפים שבין מאות מיליוני דולרים ועד 4 מיליארד דולרים. אלא שבבריטניה המתקפה פגעה בצורה קשה במערכת הבריאות, ושם נרשמו מקרים בהם נפגע ציוד רפואי קריטי, דוגמת מכשירי MRI או מקררים של בנק הדם, ואפילו דווח על כך שחולים לא קריטיים הושבו לבתיהם עקב העומס שיצרה הפגיעה במחשבים.

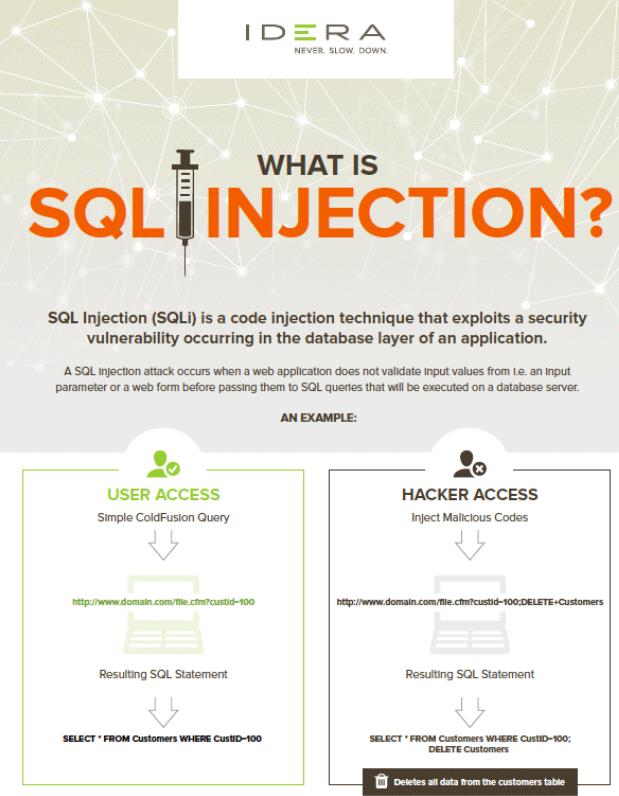

המתקפה נרשמה כאחת המתוחכמות מסוגה, אך הסיבה להצלחתה הייתה כמעט בנאלית. החולשה אותה ניצלו התוקפים הייתה מוכרת לא רק לתוקפים, אלא היא הייתה מוכרת לכול התעשייה. התוקפים ניצלו חולשה במערכת ההפעלה למחשבים אישיים ושרתים מסוג Windows, שדווחה על ידי מיקרוסופט כמעט חודשיים קודם לכן במרץ 2017, ושגם כללה את טלאי התוכנה (Security Patches) הדרושים לחסימתה. אלא שמרבית הארגונים לא טרחו להטמיע את עדכון התוכנה, ומכאן ועד למתקפה גלובאלית הדרך כבר הייתה קצרה.

למעשה, הנושא של ניהול עדכוני התוכנה – Patch Management – הינו אחד הגורמים העיקריים לנדודי השינה של מנמ"רים ומנהלי אבטחת מידע. הם יודעים שהמערכות שלהם סובלות מנקודות תורפה (vulnerabilities), והם גם יודעים שספקיות התוכנה מפיצות עדכוני תוכנה לחסימה של חולשות מוכרות ולא מוכרות, ועדיין ארגונים מתקשים להתמודד עם האתגרים הללו בצורה מסודרת ומנוהלת.

מי שחושב שהבעיות שהתגלו במתקפת WannaCry בשנת 2017 טופלו וכול הלקחים נלמדו מוזמן לעיין בהודעה משותפת (1) מיוחדת שפרסמו באוקטובר השנה ה-FBI והסוכנות להגנת סייבר והגנת תשתיות (CISA), בה הן מדווחות שזיהו תוקפי סייבר העושים שימוש בחולשות קיימות בתשתיות המחשוב הארגוניות על מנת לבצע גישה לא מורשית למידע ולמערכות. שתי סוכנויות הביטחון אף קראו למקצועני המחשוב בארגונים לבצע תהליך עדכון תוכנה (Patching) מסודר של אותן תוכנות וחומרות פגומות המשמשות את אותם תוקפים בפעילותם. הסוכנויות נקבו בשמות של ספקיות תוכנה נפוצות, שנדרש לבצע Patching למערכות שלהן, דוגמת: פורטינט, סיטריקס, F5, פאלו אלטו, מיקרוסופט, ועוד.

עד כמה התופעה נפוצה? מסתבר שמאוד. דו"ח (2) של חברת המחקר Ponemon מעלה כי 4 מכול 10 ארגונים בשנתיים האחרונות סבלו מפריצת סייבר כתוצאה מחולשות שלא עודכנו בעדכון תוכנה, שכבר היה קיים. מחקר נוסף (3) של Ponemon מראה כי גם לאחר הלקחים שהופקו ממתקפת WannaCry עדיין ארגונים מדווחים על פער של לפחות 16 ימים בין הפצה של טלאי תוכנה לחולשות קריטיות על ידי ספקיות התוכנה ועד הטמעתו בפועל.

אלו מספרים גבוהים מאוד, ומדגישים את הצורך של ארגונים לנהל את התחום בצורה הדוקה, ולהשקיע בתחום את המשאבים הניהוליים, משאבי כ"א ומשאבים כספיים הדרושים כדי לחסום את הפרצה הגדולה הזו שקיימת בארגונים כה רבים.

אז איך עושים Patch Management בצורה נכונה?

- "לתת גב" – אחד הגורמים הראשונים להבנה של התחום הוא שמדובר במאמץ מתמשך, בלתי פוסק, סיזיפי, שאין בו ניצחונות גדולים. אף אחד לא קיבל "פרס" על מתקפה שהוא מנע, ובעולם של Patch Management אף אחד לא קיבל "פרס" על כך שמנע מתקפה בגלל עדכון תוכנה. אם כבר אז מומחי הסייבר העובדים בתחום הטלאת התוכנה מדווחים על קשיים תפעוליים שהם נתקלים בהם בתוך הארגון – גורמים עסקיים שמעדיפים להימנע מ-downtime של מערכות לטובת עדכוני תוכנה; תיאומים מסובכים בתוך הארגון לביצוע של פעילות הטלאת התוכנה; ועוד. מנהלים נדרשים להבין שעליהם לגבות ארגונית את הפעילות החשובה הזו, ולתעדף אותה גבוה באג'נדה התפעולית-ארגונית שלהם.

- להשקיע משאבים – ארגונים רבים עדיין אינם מתקצבים בצורה נאותה את תחום הפעילות הזה. אולי בגלל האופי הרוטיני שלה, אולי בגלל היותה חסרת ברק. למרות מתקפות העבר, למרות המחקרים הקיימים על כך שמדובר בוקטור תקיפה משמעותי, עדיין ארגונים אינם מבצעים את ההשקעות הנדרשות כדי להטמיע בצורה יעילה ומהירה את עדכוני התוכנה הנדרשים לחסימה של המתקפה הבאה. בהקשר זה כדאי להזכיר – העלות לארגון שתגרום מתקפה אחת מוצלחת, שתנצל חולשה מוכרת שטרם עודכנה, תהיה גבוהה לאין שיעור מאשר כלל ההשקעות שהארגון נדרש לבצע כדי לחסום את המתקפה הזו באמצעות גיוס ויישום של כלי Patch Management מתקדמים.

- לקבוע מדיניות מעשית – הארגון נדרש לקבוע מתודולוגיה סדורה לניהול תחום ה-Patch Management. המדיניות הזו צריכה לקחת בחשבון את הדרישות של אנשי אבטחת המידע מצד אחד, את דרישות הרגולציה מצד שני, ואת הצרכים של הארגון מהצד השלישי. המדיניות הזו צריכה להיות ברורה לכלל המשתמשים בארגון, היא צריכה לשמש מצפן עבור הארגון, ולהכפיף את כלל המשתמשים בארגון לסט של כללים החוזרים על עצמם, ומיועדים לאפשר יישום של טלאי תוכנה במהירות האפשרית ועד כמה שניתן מבלי לפגוע בפעילותו השוטפת של הארגון.

- לאסוף מודיעין – העולם של Patch Management מוצף במידע המגיע מספקיות התוכנה ומרשויות סייבר לאומיות. על אנשי הסייבר האמונים על פעילות הטלאת התוכנה לבצע איסוף מסודר של מקורות המידע השונים, להבין את המשמעויות של כול אחד מהם, ולהכניס אותם לעבודה בצורה מסודרת ומנוהלת. במידה וארגונים אינם מסוגלים לבצע את הפעילות הזו בעצמם, אזי מומלץ להם להיעזר ביועצים חיצוניים שיעזרו להם בכך, ויעזרו להם לבצע את המשימה של איסוף המידע ממקורות שונים ותיעדוף של ביצוע העדכונים.

- להשתמש בכלים מתקדמים – בעולמות המתמחים ב- Patch Management פותחו פלטפורמות ייעודיות הכוללות אלמנטים של AI, לימוד מכונה ואוטומציה, ואשר מיועדים לאפשר לבצע את הפעילות בצורה מהירה ויעילה. כלים מסוג זה גם יכולים לספק תמונת מצב טובה יותר של מצב החולשות בארגון, ותובנות לגבי כיצד ניתן לסגור את הפערים. במצב בו קיים לחץ גדול על המשאבים הכספיים של הארגון, אז פלטפורמות מבוססות AI יכולות לספק יתרון באמצעות הטכנולוגיה שלהן.

למידע נוסף ופתרונות טכנולוגיים מבית Ivanti

* מאמר זה נכתב ימים ספורים לפני פרשת שירביט שבוצע ע"י קבוצת "Black Shadow" *

.png)

.png)

-min.jpg)

.jpg)

mVXK.jpg)

.jpg)

.jpg)

.png)

.jpg)

.jpg)

.png)

.png)

.jpg)

.jpg)

.png)

.png)

.png)

.png)

.jpg)

.jpg)